Auf dem Weg zum Internet der Dinge

SAP als Bedrohung für das GebäudemanagementDie Vernetzung von TGA-Systemen, Unternehmens- und Verwaltungssoftware bietet Angreifern neue Möglichkeiten des digitalen Angriffs. Oft fehlt das Sicherheitsdenken, für das dieser Beitrag neu sensibilisieren will.

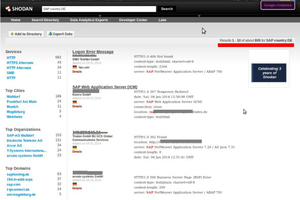

SAP-Systeme hängen am Netz

Mindestens 3000 SAP-Systeme sollen weltweit mit dem Internet verbunden sein – schreibt die Internetzeitung TheRegister unter Berufung auf den Sicherheitsberater Rapid7. Dessen Marketing-Manager Christian Kirsch hat festgestellt, dass das Knacken von SAP-Systemen ein Massenphänomen sei – schließlich enthielten die Walldorfer ERP-Systeme auch Finanz-, Kunden-, Mitarbeiter- und Produktionsdaten der anwendenden Unternehmen. Dessen sollten sich – so Kirsch – 248 500 Kunden in 188 Ländern bewusst sein.

Beute lässt sich mit Schadsoftware machen, die speziell nach SAP-Installationen Ausschau hält; zum Diebeswerkzeug des Informationszeitalters gehören darüber hinaus auch noch SQL-Injektionen und Bedrohungen durch Cross-Site-Scripting oder „Directory Traversals“ – um nur mal einige Möglichkeiten zu nennen. Nun hat Virtual Forge, ein Heidelberger Sicherheitsberater, pro 1000 Zeilen Code in der SAP-Programmiersprache „ABAP“ durchschnittlich einen „kritischen“ Fehler festgestellt. Bei 100 Mio. Programmzeilen, die in der SAP-Programmiersprache „ABAP“ geschrieben wurden, wären das 100 000 kritische Fehler.

Technik und Mensch sind angreifbar

Die Technik ist das eine. Kritisch kann’s aber auch werden, wenn die Angreifer einen gedankenlosen SAP-Nutzer finden und dessen Rechner kapern können. Anschließend verfügen sie über die gleichen Rechte wie die Berechtigten. Sollten diese Privilegien nicht ausreichen, können die Eindringlinge mit allerlei Tricks die Rechte dieser Person erweitern oder auch auf die digitale Identität ihrer Kollegin wechseln. Am Ende können die Kriminellen „SAP ALL“-Privilegien genießen und vollständigen Zugriff nicht nur auf die Datenbank, sondern auch noch das darunterliegende Betriebssystem erhalten.

Nun glaubt womöglich der eine oder andere Unternehmer, er sei zu „klein“, als dass seine Firma von Kriminellen als attraktive Beute wahrgenommen werden könnte. Da könnte man aber fix die Rechnung ohne die Datenkriminalität machen: „Bonesaw“ ist ein Werkzeug aus dem Hause Endgame Systems zur Erkennung von Schwachstellen: Es soll in Echtzeit Zielkarten von Netzwerken liefern – einschließlich installiertem Betriebssystem und Anwendungen sowie erfolgversprechender Angriffsmöglichkeiten. Das jedenfalls behauptet das Branchenmagazin der Spione „C4ISR & Networks“. So scheint es plausibel, dass der US-Geheimdienst NSA mithilfe von „Turbine“ Millionen Endgeräte infizieren kann. Die „Bonesaw“-Entwickler dürfen ihre Software an jeden verkaufen, der über das notwendige Kleingeld verfügt.

Mangelndes Sicherheitsdenken

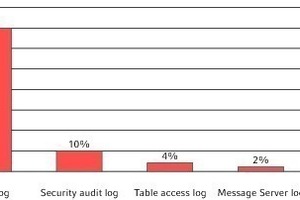

Wie stark die SAP-Anwendungen mit dem Internet verknüpft sind, ist den Menschen aber nicht immer bewusst: In seiner Studie „12 years of SAP Security in figures: a global survey“ schreibt der Sicherheitsberater ERPScan: „Unter vielen Leuten, die mit SAP arbeiten, ist der Mythos weit verbreitet, dass SAP nicht übers Internet zu erreichen sei; deshalb seien alle Schwächen nur mithilfe eines Insiders ausnutzbar.“ Sebastian Schinzel, Professor an der Fachhochschule Münster ergänzt: „Die Entscheider in den Unternehmen verstehen das Problem mit der Sicherheit nicht. Sie kennen ja auch nicht den Unterschied zwischen Safety und Security und meinen stattdessen, nur weil ein System funktioniert, sei es auch sicher.“

Bei so viel Sorglosigkeit scheint der Angriff bei Target ein Kinderspiel gewesen zu sein – Alexander Polyakov, der Chef von ERPScan, erläutert mit Blick auf den Vorfall des Einzelhändlers: „Wenn Du Zugang zum Gebäudemanagementsystem hast, kannst Du Deine Privilegien ausweiten – falls es tatsächlich über SAP gelaufen sein sollte, gibt’s Hunderte von Wegen dazu, weil nicht geprüft wird, ob der Nutzer zu seinem Handeln berechtigt ist; somit ist das die größte Schwäche von SAP – 22 % der Schwächen von (der Programmiersprache, [Anm. d. Autors]) ABAP sind darauf zurückzuführen. Dann arbeitest Du Dich zum Betriebssystem vor, lädst dort eine Hintertür und beginnst mit dem Angriff auf Dein eigentliches Ziel bei Target.“

Polyakov schränkt allerdings ein: „Als Experte kann ich nicht garantieren, dass der Angriff über SAP’s Gebäudemanagement stattgefunden hat oder ob es ein Gebäudemanagementsystem eines anderen Entwicklers war oder ob es sich um ein anderes SAP-System (wie CRM, die SAP-Software zur Kundenpflege) handelt. Aber das ist auch egal! Entscheidend ist: Es war eine geschäftskritische Anwendung, über die vertraglich festgelegte Rechnungen eingereicht werden; das bedeutet: Diese Systeme sind jetzt in der Schusslinie, und selbst wenn es in diesem Fall nicht über SAP geschehen sein sollte, so müssen wir damit rechnen, dass es in naher Zukunft über SAP geschieht!“

Was tut SAP zur Kundensensibilisierung?

Auf die Frage, was die Walldorfer unternehmen, um die Kunden für das Thema Sicherheit zu sensibilisieren, schreibt die Pressestelle in Walldorf: „Wir weisen unsere Kunden grundsätzlich immer darauf hin, dass neben einer sicheren Software auch die richtige Integration der Systeme gewährleistet sein muss. Die SAP ist regelmäßig in Kontakt mit ihren Kunden und kann dadurch gezielt über sicherheitsrelevante Sachverhalte informieren. Zudem hat die SAP bei ihren Kunden dedizierte Sicherheitskontakte identifiziert, über die allgemeine Informationen zur Produktsicherheit ausgerollt werden. Darüber hinaus dienen diese Sicherheitskontakte auch als direkte Ansprechpartner in dem Fall, dass eine identifizierte Sicherheitsschwachstelle durch das umgehende Einspielen einer Korrektur geschlossen werden muss.“

Wie viel Luft den Walldorfern bei der Information der Kunden über sicherheitsrelevante Sachverhalte noch bleibt, lässt sich an einer einzigen Zahl erkennen: 85 % aller SAP-Router seien noch ein halbes Jahr löchrig gewesen, nachdem ein virtueller Flicken zum Stopfen angeboten worden sei, so ERPScan. Dadurch sei es möglich gewesen, in das interne Netz von etwa 4600 verschiedenen Firmen weltweit einzudringen. Sachar Paulus, ehemaliger Leiter der Produktsicherheit bei SAP und heute Professor für Wirtschaftsinformatik der FH Brandenburg, gab bereits vor Jahren zu bedenken: „SAP arbeitet sehr hart an der Sicherheit und sie sind gut dabei, aber die Kunden müssen in der Lage sein, da hinterherzukommen.“

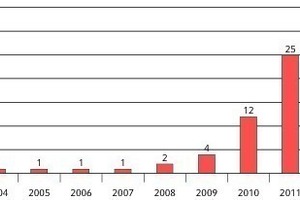

Die Ursachen für die Schwächen sind auch historisch bedingt: Der erste funktionsfähige Digitalrechner wurde 1941 gebaut. Die kommerzielle Nutzung des Internets begann 1989. 1994 begann SAP seine Software ans Internet zu klemmen. 2003 notierte das Bundeskriminalamt in seiner Polizeilichen Kriminalstatistik 1705 Fälle von Computersabotage. 2013 waren es 12 766 Fälle. Die Aufklärungsquote in diesem Deliktbereich ging in diesen zehn Jahren von 39,3 auf 17,5 % zurück. Es wird deutlich: Erst in den letzten zehn Jahren hat sich die Angriffsqualität auf ihr heutiges Niveau entwickelt – ein Ende dieses Prozesses ist nicht in Sicht. Somit kam es früher vor allem darauf an, dass die Technik funktionierte – ihre Manipulationssicherheit stand nicht im Vordergrund. Die „alte“ Technik ist aber – einschließlich ihrer Schwächen – bis heute noch im Einsatz. Bis die Schwäche identifiziert, eine Gegenmaßnahme entwickelt und implementiert ist, kann viel Zeit vergehen.

Kriminelle profitieren von der Leistungsfähigkeit des „Business Warehouse“

Die beschaulichen Zeiten der Jahrtausendwende sind unwiederbringlich vorbei – Sebastian Schinzel weist darauf hin, dass mit bestimmten SAP-Komponenten – etwa der „SAP NetWeaver Business Intelligence“ – ein gesamtes Unternehmen weltweit einsehbar ist: Einkauf, Lager, Entwicklung, Produktion, Versand und Abrechung – alles ließe sich einsehen und steuern. Der Informatiker fürchtet um die Existenz eines Konzerns, wenn Informationen mit solcher Detailtiefe an die Wettbewerber gerieten. Auch große Unternehmen müssten mit Schwierigkeiten rechnen, wenn sie Opfer von Spionage geworden seien und beispielsweise in den USA für ihr Recht kämpfen wollten. Zum Beleg seiner Aussage verweist Sebastian Schinzel auf den Windanlagenbauer Enercon. Das Unternehmen wurde vom kalifornischen Wettbewerber Kenetech ausspioniert und dessen Entwicklung unter eigenem Namen in den USA zum Patent angemeldet. Anschließend wurde Enercon der Zugang zum US-Markt verwehrt. Den Verlust bezifferte das Unternehmen 1996 auf 200 Mio. DM.

Derweil träumen die Entscheider in Walldorf vom „Internet der Dinge“: „Alltägliche Gegenstände und Maschinen, sogar Häuser und Gewerbegebäude, kommunizieren über eingebaute Sensoren miteinander via Internet. Dieses Zukunftsszenario liegt nicht so fern, wie es klingen mag. SAP Research hat bereits mit der Arbeit am sogenannten „Internet der Dinge“ begonnen – einem Aspekt des „Future Internet“.

Ein Kommentar zur Datensicherheit

Mit freundlicher Genehmigung von security-insider.de wurde uns ein Kommentar des Autors zur Verfügung gestellt: