Heute hacken wir ein Mikro-BHKW

Fremdzugriff auf internetfähige Geräte wird BranchenthemaViren, Schadprogramme, Trojaner und vor allen Dingen kriminelle Hacker – alle Geräte, die in irgendeiner Form auf das Internet zugreifen und Daten austauschen sind potentiell gefährdet. Das Bewusstsein, dass dies jedoch nicht nur auf PCs, Tablets oder Smartphones, sondern beispielsweise auch auf Produkte der Heizungs-, Lüftungs- und Klimatechnik zutrifft, ist in der Branche verständlicherweise noch wenig ausgeprägt. Dabei zeigt das Beispiel eines Mikro-BHKW, dass auch diese Produkte Angriffsziel von Kriminellen sein könnten. Wie es dazu kam, wie der Hersteller reagiert hat und was die Branche daraus ableiten kann, verdeutlicht der nachstehende Beitrag.

Doch das Thema Fremdzugriffe auf Daten und sogar die Möglichkeit, in Prozesse auf den Endgeräten zugreifen zu können, ist quasi omnipräsent – natürlich auch bei Produkten der Heizungs-, Lüftungs- und Klimatechnik. Diese Erfahrung musste auch der Heiz- und Lüftungstechnikhersteller Vaillant machen. Über die BHKW-Infothek und einen IT-versierten Nutzer des Mikro-Blockheiz-Kraftwerkes (BHKW) „ecoPower 1.0“ wurde eine Sicherheitslücke im System des Hightechproduktes ausfindig gemacht, die einen Fremdzugriff auf den Systemregler erlaubt. Wie konnte es dazu kommen und was wurde unternommen, um dieses Problem zu beheben?

„Smart Home“-Technik ist angreifbar

Der „ecoPOWER 1.0“ ist ein Mikro-BHKW, das mit einem Gasverbrennungsmotor ausgestattet ist und über die Verbrennung von Gas und einen angeschlossenen Generator Elektrizität erzeugt. Gleichzeitig wird die Abwärme des Verbrennungsprozesses zur Beheizung und Warmwasserversorgung eingesetzt. Zum System gehören ein Gasbrennwertgerät, das die Spitzenlast an besonders kalten Wintertagen deckt, ein Multifunktions-Warmwasserspeicher und ein Systemregler mit einer Hydraulikstation.

Um Möglichkeiten zur Fernwartung für betreuende Fachleute bzw. den Vaillant Werkskundendienst und gleichzeitig zur Fernbedienung des mikro-BHKW zu geben, ist darüber hinaus ein LAN-Anschluss integriert – genau wie bei vielen, mittlerweile automatisch gesteuerten Produkten im gehobenen Privathaushalt, wie z. B. elektrischen Rollläden. Der Zugriff von Nutzern und Servicetechnikern erfolgte dabei über ein Web-Interface. Diese zusätzliche Funktionalität auf dem Weg zur „smarten“ Heizung bzw. Energiezentrale stellte sich jedoch im Betrieb als mögliche Schwachstelle für den Angriff durch kriminelle Computerhacker dar. Denn im Web-Interface verbarg sich ein Sicherheitsproblem, das relativ einfach den Zugang zu den Klartext-Passwörtern der Anlage für den Fernzugriff erlaubte.

„Dabei kam es in keinem Fall zu einem unberechtigtem Zugriff auf ein BHKW. Die Möglichkeit, ein potentielles Ziel zu werden, war jedoch vorhanden und musste geschlossen werden“, beschreibt Andreas Christmann, Leiter Marketing und Produkt bei Vaillant Deutschland, die Situation. „Zunächst hatten wir der BHKW-Infothek selbstverständlich jede denkbare Unterstützung angeboten und unverzüglich eine Arbeitsgruppe gebildet, die das Problem beheben sollte. Gleichzeitig waren wir der BHKW-Infothek dafür dankbar, dass keine Veröffentlichung der Thematik im Forum durchgeführt wurde, solange keine Lösung umgesetzt werden konnte.“

Vorbildliche Reaktion des Herstellers

Dies berichtet auch die BHKW-Infothek in einer Stellungnahme [1]: „Nachdem wir Vaillant Anfang Februar über die Lücke unterrichteten, reagierte das Unternehmen ohne zu zögern und sehr engagiert. Vaillant bildete sofort ein Team zur Analyse des Problems sowie der Erarbeitung einer Lösung und war während dieses Prozesses stets offen für Anregungen des Bundesamtes für Sicherheit in der Informationstechnik, der Redaktion von heise Security und der BHKW-Infothek sowie Feldtestkunden. Bereits nur wenige Wochen später präsentierte Vaillant uns … eine dreistufige Lösung … Es bleibt zu hoffen, dass sich die Branche an dem Engagement von Vaillant zur Absicherung der Anlagen sowie auch an der gewählten Lösung mittels einer verschlüsselten Datenübertragung ein Beispiel nimmt …“

Einer der Gründe der Problematik bestand in der Nutzung eines sogenannten „DynDNS“-Adressdienstes, der die Verbindung in das Internet trotz ständig wechselnder IP-Adressen, wie sie in Privathaushalten gang und gäbe sind, herstellen kann. Dieser Dienst wurde folgerichtig kurzfristig abgeschaltet. Gleichzeitig informierte das Remscheider Unternehmen alle Nutzer über die Situation und empfahl einen drastischen, aber einfachen Schritt: das Netzwerkkabel aus der Gerätesteckdose ziehen. So konnte jeder unberechtigte Fremdzugriff sicher ausgeschlossen werden. Weil dadurch aber auch den Endkunden, die das BHKW mit einem Vollwartungsvertrag betrieben hatten, die Möglichkeit genommen wurde, dass automatische Stör- und Wartungsmeldungen nicht mehr umsetzbar waren, musste auch hierzu eine entsprechende Information erfolgen.

Unberechtigter Zugriff auf Parameteränderungen

Die Sicherheitslücke ließ sich dabei über zwei unterschiedliche Wege ausnutzen. Zum einen konnte über einen Browser eine Webadresse aufgesucht werden, auf der dann über den Speicher des Systemreglers das Kunden- und Kundendienstpasswort sowie der Standort des BHKW ausgelesen werden konnten. Zum anderen konnte mit weiteren Hackertools über die Datenübertragungswege auf die Passwörter zugegriffen werden. In beiden Fällen hätten potentiellen Angreifern die Passwörter vorgelegen, um sich unberechtigt – mit höchstmöglichen Rechten ausgestattet – in die Mikro-BHKW einzuwählen. Weil durch die Sicherheitslücke nur wenige Ports im hauseigenen Router freigeschaltet werden konnten, die auf das BHKW verweisen, war darüber hinaus aber kein Zugriff auf andere Komponenten der Haustechnik wie beispielsweise PCs über den Router möglich.

„Ein Hacker mit den entsprechenden IT-Kenntnissen hätte dann das BHKW an- und ausschalten oder die Sollwerttemperaturen verändern können“, beschreibt Andreas Christmann die denkbaren Szenarien. „Die Deaktivierung des Frostschutzes im BHKW oder andere Einstellungen hätten jedoch keine Probleme z. B. hinsichtlich des Frostschutzes im Gebäude gehabt. Denn das immer eingebundene Spitzenlast-Heizgerät hätte dann einfach die zusätzlich erforderliche Wärmelast übernommen. Dem Nutzer wäre dies kaum aufgefallen. Ebenso hätte die denkbare Erhöhung der Sollwerttemperatur auf beispielsweise 80 °C für eventuell vorhandene Flächenheizungen keine Probleme entstehen lassen, weil dies durch generell vorgeschriebene Temperaturbegrenzer verhindert worden wäre. Außerdem hätten die Nutzer die Temperaturänderung im Gebäude bemerkt. Unsichere Betriebszustände hätten niemals herbeigeführt werden können.“ Auch sicherheitsrelevante Gas- und Stromnetzparameter hätten nicht über den Fernzugriff geändert werden können, weil hierzu eine Bestätigung der Änderungen per Schalter am Gerät erforderlich gewesen wäre.

Sicherheit durch

Kombination aus

Soft- und Hardware

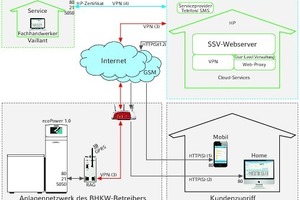

Welche Maßnahmen wurden ergriffen, um bestehende und neue Mikro-BHKW entsprechend zu schützen und einen sicheren Fernzugriff zu ermöglichen? Vaillant wählte hierzu die Kombination aus einer hard- und softwaregestützten Lösung. Zunächst wurde bei allen betroffenen Geräten vor Ort eine neue Softwareversion für den Systemregler aufgespielt, die bereits die bekannt gewordenen Sicherheitslücken schließen konnte. Zusätzlich wurde eine Hardwarelösung erstellt, die künftig Datenfernzugriffe ausschließlich über eine VPN-Verbindung zulässt. Hierbei wird eine Datenverbindung zum Kommunikationsserver aufgebaut, die den aktuell bekannten, höchsten Sicherheitsstandards entspricht – per LAN oder UMTS. Bildlich gesprochen wird hierbei ein Tunnel innerhalb des Internets aufgebaut, der sich nach derzeitigem Wissensstand nicht aufbrechen lässt. Die Nachrüstung erfolgt bei allen Geräten, die bereits die Datenverbindung entsprechend genutzt haben kostenfrei. Alle Neuanlagen werden mit dieser Lösung ab Werk ausgerüstet.

Gleichzeitig konnten die Nutzer des Mikro-BHKW bislang eine App verwenden, um das BHKW zu steuern – allerdings nur im eigenen WLAN-Netz und nicht über das World Wide Web. Aufgrund der Endkundenwünsche wird diese Möglichkeit jedoch künftig ebenfalls zur Verfügung stehen – und erhält über die neue Datenverbindung gleich die entsprechende Plattform für eine sichere Kommunikation.

Alle anderen Wärmeerzeuger des Unternehmens waren und sind von der Sicherheitslücke nicht betroffen, weil hier eine andere Technologie zum Einsatz kommt: die Internet-Kommunikationsplattform „vrnetDialog“ bzw. „comDialog“, die aufgrund ihrer gesamten Struktur keine entsprechenden unberechtigten Fremdzugriffe erlaubt. Bei den BHKW mit 3 bzw. 4,7 kW elektrischer Leistung wird derzeit eine Lösung zur Datenfernkommunikation angeboten, die als nicht angreifbar gilt. Dennoch wird zu Beginn des kommenden Jahres auch hier die neue Lösung eingesetzt, die beim „ecoPower 1.0“ gefunden wurde. Bereits zum 1. Juli 2013 wurde beim neuen BHKW „ecoPower 20.0“ diese Sicherheitstechnologie eingesetzt, so dass seitdem bei allen BHKW des Herstellers der gleiche, hohe Sicherheitsstandard verwendet wird.

Auf dem Weg sowohl zu einer „smarten“ Haustechnik als auch zu einer professionellen Gebäudeleittechnik hat der vorliegende Fall Beispielcharakter. Denn es ist zu vermuten, dass sich zahlreiche Hersteller, die ihrer Gerätetechnik den unbestrittenen Nutzen einer Fernwartung, -parametrierung etc. zuführen wollen, die kriminelle Energie einer neuen Straftätergeneration, die derartige Sicherheitslücken zu nutzen weiß, nicht entsprechend abgesichert haben. Ging es beim BHKW „lediglich“ um eventuelle Komfort- oder finanzielle Verluste aufgrund einer geringeren Stromproduktion in einem privaten Haushalt, bieten zentrale Heiz-, Lüftungs- und Klimatechnik in öffentlichen Gebäuden, Gewerbe, Industrie und Wohnungswirtschaft deutlich mehr und kritischere Angriffsflächen. Sei es die Kältemittel-Verdampfertemperatur der VRF-Anlage in einem Hotel oder der CO2-Gehalt in der Atemluft einer Shopping Mall – die Möglichkeiten sind zahlreich und bieten entsprechende Angriffsflächen.

Auch im privaten Bereich ist das Megathema „Smart Home“ betroffen. Hier konkurrieren zahlreiche Unternehmen um den neuen Markt der Hausautomation, der nicht nur steigende Energieeffizienz und mehr Komfort, sondern auch Sicherheit verspricht – beispielsweise über Alarmtechnik oder vernetzte Rauchmelder. Letztendlich profitieren auch die SHK-Branche und die TGA-Branche von diesem wachsenden Markt, der Bedürfnisse weckt und größeren Nutzen für die Anwender verspricht. Auch Vaillant hatte mit seinem neuen Mikro-BHKW am „Smart Home“-Trend teilgenommen. Durch die schnelle Reaktion des Unternehmens und die kurzfristig ausgearbeiteten und umgesetzten Änderungen in der Hard- und Software kommt dem Hersteller dabei eine Vorreiterrolle für eine sichere Datenkommunikation zu.

Fazit

Der Trend lässt sich mit Sicherheit nicht mehr stoppen: Immer mehr Technik sowohl im privaten als auch gewerblichen und professionellen Umfeld wird „smart“ und hat eine Verbindung zum Internet. Dass diese Produkte damit auch anfällig für illegale Zugriffe werden, ist zwar grundsätzlich bekannt, wird aber in der Branche noch zu wenig beachtet. Die beim Mikro-BHKW „ecoPower 1.0“ entdeckte Sicherheitslücke wurde nach ihrer Entdeckung kurzfristig geschlossen und gleichzeitig sowohl soft- als auch hardwareseitige Lösungen eingesetzt, um jede Möglichkeit von Sicherheitslücken zu unterbinden. Die Branche wird sich künftig deutlich häufiger mit dieser prinzipiell „fachfremden Thematik“ auseinandersetzen müssen. War die Gebäudetechnik früher in fest verschlossenen Räumen nur wenigen ausgebildeten Personen zugänglich, steht sie heute quasi der ganzen Welt offen. Auch hier müssen virtuell Räume geschlossen werden, um einen Missbrauch zu verhindern.